TP-Link target botnet Oktober 2024

Botnet-7777 terditeksi Oktober 2024, diperkirakan menyusup di 16 ribu perangkat.

Terditeksi Juli dan Agustus 2024, peneliti keamanan Serbia dan tim Cymru mendapatkan botnet jenis ini masih beroperasi

Botnet melakukan random password ke layanan IP berbeda.

Akhir Oktober 2024, Microsoft melaporkan CoverNetwork 1658 (nama sistem Microsoft pelacak botnet), mengatakan serangan dari peretas China untuk membobol akun Azure.

Walau serangan terlihat menurun, ada tanda infrastruktur serangan telah dimodifikasi.

Microsoft mencatat, nama Storm-0940 adalah kelompok yang menyerang badan penelitian dan pemerintah, sampai perusahaan di Amerika dan Eropa.

Hubungan dengan perangkat Router. Tidak jelas bagaimana Botnet berhasil masuk ke perangkat.

Secara umum menyusup melalui FTP, mendownload biner backdoor xlogin secara remote, memanfaatkan Telnet dan xlogin untuk menjalankan perintah shell di port TCP7777.

Microsoft tidak memberi informasi tentang WIFI Router TP-Link yang terinfeksi, atau cara pencegahan.

Paling mudah melakukan reboot secara berkala.

Mei 2024 TP-Link C5400X FIrmware

TP-Link C5400X diberikan update Firmware perbaikan RCE bug.

WIFI Router game ini terditeksi memiliki bug, mengaktifkan tanpa otentifikasi, dan remote attack.

WIFI Router TP-Link C5400X adalah WIFI router gaming model high end.

Setelah ditemukan bug

VE-2024-5035 , ditemukan biner rftest dan buffer overflow TCP port 8888, 8889 dan 8890.

TP-Link telah memberi update

FirmwareApril 2024

Model WIFI Router TP-Link Archer AX21 masih dicari pembuat Botnet.

Setelah TP-Link Archer AX21 ditemukan kerentanan Command Injection dan telah di perbaiki tahun 2023.

Kelemahan

CVE-2023-1389, adalah memasukan perintah yang tidak di otorisasi, dengan tingkat keparahan tertinggi di bagian Local API.

Sehingga dapat memasukan perintah ke tampilan web TP-Link Archer AX21

Peneliti keamanan menemukan pada Januari 2023, dan melaporkan ke ZDI.

TP-Link mengatasi dengan update Firmware Maret 2023.

Satu tahun berlalu, setelah itu tim siber memperingati beberapa botnet, termasuk varian Mirai 1, 2 , 3 dan Botnet Condi mencari WIFI Router yang belum di patch.

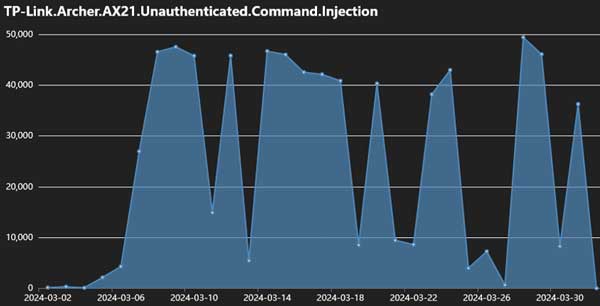

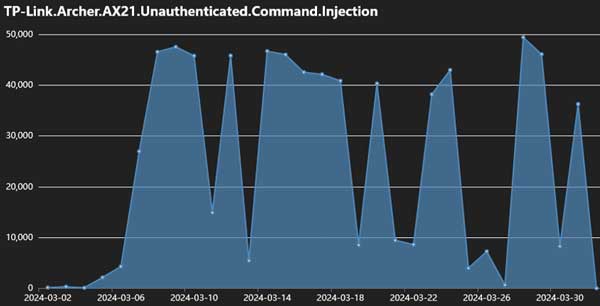

Periode Mei April 2024, pengawasan Telemetri Fortinet yang bergerak di bidang keamanan internet.

Ditemukan data pada data awal Maret 2023, upaya injeksi yang mencari kelemahan CVE-2023-1389 mulai berlangsung (dikutip April 2024)

Serangan ke WIFI Router ini meningkat dari 50 ribu pada awal Maret, ke 60 ribu perangkat pada April 2024.

“Baru-baru ini, kami mengamati beberapa serangan yang berfokus pada kerentanan yang telah berlangsung setahun ini, menyoroti botnet seperti Moobot, Miori, agen “AGoent” yang berbasis di Golang, dan Gafgyt Variant.” - Fortinet

Dari botnet berbeda, mengunakan metode dan skrip berbeda.

Membangun kontrol ke perangkat yang disusup, memerintah perangkat mengambil bagian untuk serangan DDoS.

Beberapa botnet yang terditeksi memanfaatkan WIFI Router berbeda, tidak hanya 1 atau 2, sejauh ini sudah 5 tipe Botnet mencari WIFI Router TP-Link Archer AX21.

Botnet AGoent: Mengunduh dan menjalankan skrip yang mengambil dan menjalankan file ELF dari kontrol server jauh, lalu menghapus file untuk menyembunyikan jejak.

Varian botnet Gafgyt: Mengkhususkan diri dalam serangan DDoS dengan mengunduh skrip untuk mengeksekusi biner Linux dan memelihara koneksi persisten ke server C&C.

Moobot: Dikenal karena memulai serangan DDoS, juga mengambil dan mengeksekusi skrip untuk mengunduh file ELF, mengeksekusinya berdasarkan arsitektur, dan kemudian menghapus jejak.

Varian bonet Mirai: Mengunduh skrip yang kemudian mengambil file ELF, yang dikompresi menggunakan UPX. Memantau dan menghentikan alat analisis paket untuk menghindari botnet terdeteksi.

Bot Condi: Menggunakan skrip pengunduh untuk meningkatkan tingkat infeksi, mencegah reboot perangkat untuk mempertahankan persistensi, dan memindai serta menghentikan proses tertentu untuk menghindari deteksi.

Masalah keamanan WIFI Router masih terus di ekploitasi di perangkat WIFI Router TP-Link Archer AX21, walau pihak TP-Link sudah merilis patch Firmware tahun 2023.

Mungkin sasaran setelah 1 tahun, pembuat Botnet mulai mencari penguna yang tidak melakukan patch.

TP-Link Archer AX21 salah satu WIFI ROuter dengan score hampir sempura (4,5)

Ditawarkan dengan harga relatif cukup murah, sehingga menjadi pilihan bagi pembeli. Ketika kebutuhan jaringan WIFI6 (ax) yang mereka butuhkan.

Dan sistem transfer 1,2Gbit di internal WIFI Router.

Salah satunya dukungan Gigabit Port, Easy Mesh, Alexa.

Mencapai tingkat 18 ribu komentar, salah satu WIFI Router penjualan rata-rata 10 ribu unit perbulan (Maret 2024). Disana juga mahal, masih di bandrol sekitar Rp.1.100.000 (Apr 2024)

Model Archer AX21 rekondisi / repair unit dijual hanya Rp.650 ribu.

Uniknya, model Archer AX21 pada April 2024, tidak ditawarkan oleh toko TP-Link resmi Indonesia.

Kebalikannya, model Archer AX12 paling banyak terjual mencapai 1000 unit lebih, disusul Archer AX73, AX53 dan AX23.

Tapi disanalah ketika kelemahan muncul, dan produk banyak terjual.

Peretas mulai mencari cara untuk memanfaatkan jumlah unit yang sudah digunakan pembeli untuk dimanfaatkan mereka.

Bila anda salah satu penguna WIFI Router TP-Link Archer AX21 dapat melakukan patch untuk pembaruan Firmware sendiri.

Pastikan Firmware mengikuti versi hardware yang ada di perangkat, dari versi 1.2 sampai v4.6. Membaca instruksi untuk update Firmware ROuter.

Patch

WIFI Router TP-Link Archer AX21Mengapa Botnet mencari perangkat untuk di infeksi

Misal serangan DDos umumnya menginfeksi computer.

Penguna yang tidak tahu ketika computer sudah terinfeksi Botnet. Diam diam dapat dijadikan sebagai Botnet untuk menyerang computer / server lain.

Tujuannya bisa berbeda, untuk menjatuhkan sebuah website, perusahaan server, layanan perusahaan terkait internet, sistem layanan gaming dan lainnya.

Saat ini computer telah dilengkapi antivirus default seperti dari Windows.

Tetapi perangkat WIFI Router masih rentan, mengunakan procesor, dan rentan untuk di infeksi tanpa perlindungan keculai ditemukan oleh perusahaan security dan mendapat update Firmware.

Bahkan penguna tidak tahu bila WIFI Router mereka sudah disusup, karena dianggap sebagai perangkat untuk network biasa.

Kapan, salah satu serangan DDoS

Ketika si pembuat berhasil mengumpulkan begitu banyak perangkat yang terinfeksi.

Mereka tinggal menunggu siapa yang membayar, dan memanfaatkan jaringan yang mereka bangun.

Seperti gamer yang memiliki banyak uang, perusahaan pesaing, dan lainnya. Bisa mengunakan jasa layanan Botnet.

Menjatukan website perusahaan, menurunkan kecepatan di server game dan banyak lagi.

Bila infeksi sudah begitu besar, serangan jaringan Botnet tersebar luas dari perangkat di seluruh dunia, sehingga sulit diketahui dari mana asal computer yang menjadi pusat perintah C&C.

Nama Xiaomi disebut sebagai Apple China. Tapi sebuah laporan dari Thijs

Broenink menyebutkan Xiaomi memiliki sebuah aplikasi AnalyticsCore.apk.

Dan aplikasi tersebut sudah di pre-install di dalam smartphone.

Camera Hikvision untuk keamanan model DS-2CD1xxxG0, DS-2CD2xx1G0, DS-2CD3xx1G0, IPC-xxxxH, DS-2CD29xxG0, DS-2CD1xxxG2, DS-2CD3xx1G2,DS-2CD2xxxG2 dan beberapa model lainnya. Tidak mengirim keamanan dengan sistem enskripsi. User diminta mengupdate Firmware, khususnya organisasi sensitif.

Camera Hikvision untuk keamanan model DS-2CD1xxxG0, DS-2CD2xx1G0, DS-2CD3xx1G0, IPC-xxxxH, DS-2CD29xxG0, DS-2CD1xxxG2, DS-2CD3xx1G2,DS-2CD2xxxG2 dan beberapa model lainnya. Tidak mengirim keamanan dengan sistem enskripsi. User diminta mengupdate Firmware, khususnya organisasi sensitif. Malware Pandoraspear menyusup di file APK gratis untuk hiburan dan firmware Android TV, juga disebut menyerang IoT. Malware Pandoraspear telah mencapai 170 ribu perangkat aktif, sebagian di Brasil. Grup peretas dapat merubah link HOST di perangkat.

Malware Pandoraspear menyusup di file APK gratis untuk hiburan dan firmware Android TV, juga disebut menyerang IoT. Malware Pandoraspear telah mencapai 170 ribu perangkat aktif, sebagian di Brasil. Grup peretas dapat merubah link HOST di perangkat. Malware Wpeeper dapat berpindah-pindah, mengunakan situs Wordpress sebagai relay. Sistem malware dapat mengupdate sendiri, memindahkan relay dari server C&C. Tujuan utama belum diketahui, kemungkinan terkait pencurian data. Sempat lolos dari diteksi Virustotal.

Malware Wpeeper dapat berpindah-pindah, mengunakan situs Wordpress sebagai relay. Sistem malware dapat mengupdate sendiri, memindahkan relay dari server C&C. Tujuan utama belum diketahui, kemungkinan terkait pencurian data. Sempat lolos dari diteksi Virustotal. Penguna perangkat Asus WIFI Router model lama ada baiknya memeriksa update Firmware, mengunakan password WIFI lebih baik. Malware TheMoon dapat mencari keretenanan Router, menjadi Bot, membuat sebagai Proxy server untuk bisnis mereka.

Penguna perangkat Asus WIFI Router model lama ada baiknya memeriksa update Firmware, mengunakan password WIFI lebih baik. Malware TheMoon dapat mencari keretenanan Router, menjadi Bot, membuat sebagai Proxy server untuk bisnis mereka. Mirip seperti botnet Mirai. Botnet Condi seperti sedang membangun pasukan hardware. Sementara target yang dicari adalah WIFI Router TP-Link Archer AX21. Bagi penguna perangkat tersebut dapat memperbarui Firmware. Sebelum WIFI Router yang dipakai, suatu saat terinfeksi malware

Mirip seperti botnet Mirai. Botnet Condi seperti sedang membangun pasukan hardware. Sementara target yang dicari adalah WIFI Router TP-Link Archer AX21. Bagi penguna perangkat tersebut dapat memperbarui Firmware. Sebelum WIFI Router yang dipakai, suatu saat terinfeksi malware MSI Afterburner kembali dimanfaatkan untuk menyebar malware. Setelah tahun 2021 muncul beberapa situs palsu. Kali ini 50 nama website terkait MSI Afterburner. AMD Adrenalin driver juga mulai diarahkan ke situs yang bukan untuk download driver AMD

MSI Afterburner kembali dimanfaatkan untuk menyebar malware. Setelah tahun 2021 muncul beberapa situs palsu. Kali ini 50 nama website terkait MSI Afterburner. AMD Adrenalin driver juga mulai diarahkan ke situs yang bukan untuk download driver AMD Varian Mirai dengan malware InfectedSlurs mencari kelemahan perangkat NVR dan LAN Router Okt 2023. Penguna WIFI Router Archer AX21 update firmware, perangkat merek lain berdampak. Analisa baru infeksi ada di perangkat jaringan terhubung ke LAN Ethernet. Indonesia

sarang Botnet, tercatat Cloudflare Agustus, Yandex bulan September.

Varian Mirai dengan malware InfectedSlurs mencari kelemahan perangkat NVR dan LAN Router Okt 2023. Penguna WIFI Router Archer AX21 update firmware, perangkat merek lain berdampak. Analisa baru infeksi ada di perangkat jaringan terhubung ke LAN Ethernet. Indonesia

sarang Botnet, tercatat Cloudflare Agustus, Yandex bulan September. Bila mengunakan model WIFI Router, khususnya perangkat Range Extender. Lihat tanggal produksi antara tahun 2010-2015. Periksa untuk update firmware bila tersedia. Malware Mirai telah terditeksi sedang di coba oleh penjahat internet untuk memanfaatkan kelemahan di WIFI Router.

Bila mengunakan model WIFI Router, khususnya perangkat Range Extender. Lihat tanggal produksi antara tahun 2010-2015. Periksa untuk update firmware bila tersedia. Malware Mirai telah terditeksi sedang di coba oleh penjahat internet untuk memanfaatkan kelemahan di WIFI Router. Curigai bila folder Antivirus hilang. Malware Crackonosh menyusup di crack game populer. Di install 800 unit computer setiap hari, terlihat lambat tapi berhenti. Hati hati dengan crack game, computer dimanfaatkan untuk menambang Manero Kripto. Sulit di hapus karena menginfeksi file penting di Windows

Curigai bila folder Antivirus hilang. Malware Crackonosh menyusup di crack game populer. Di install 800 unit computer setiap hari, terlihat lambat tapi berhenti. Hati hati dengan crack game, computer dimanfaatkan untuk menambang Manero Kripto. Sulit di hapus karena menginfeksi file penting di Windows Perangkat Smart TV merek Skyworth mendadak ramai dibicarakan April 2021 lalu. Diam diam Smart TV melakukan scanning ke perangkat setiap 10 menit, dan mengambil data penguna lalu dikirim ke luar. Mengapa SmartTV tersebut bekerja diam diam, dan untuk apa mengirim data.

Perangkat Smart TV merek Skyworth mendadak ramai dibicarakan April 2021 lalu. Diam diam Smart TV melakukan scanning ke perangkat setiap 10 menit, dan mengambil data penguna lalu dikirim ke luar. Mengapa SmartTV tersebut bekerja diam diam, dan untuk apa mengirim data. Ditemukan cacat dari produk TP-Link Range Extender. Model TP-Link RE365, dijual di Eropa, disebutkan dari peneliti IBM X-Force Grzegorz Wypych dan diumumkan 18 Juni 2019. Dalam posting blog resmi IBM, Wypych mengatakan dia secara pribadi telah menghubungi TP-Link, yang mengkonfirmasi kesalahan tersebut.

Ditemukan cacat dari produk TP-Link Range Extender. Model TP-Link RE365, dijual di Eropa, disebutkan dari peneliti IBM X-Force Grzegorz Wypych dan diumumkan 18 Juni 2019. Dalam posting blog resmi IBM, Wypych mengatakan dia secara pribadi telah menghubungi TP-Link, yang mengkonfirmasi kesalahan tersebut.

Install Android TV di computer notebook

Install Android TV di computer notebook