| |

|

Ransomware itu apa dan cara serangan ransomware mencegah Update Nov 2024

Security 27 June 2024Update April 2025 hati hati dengan Script, target dari Lone Wolf

Serangan malware tidak lagi membawa EXE dan COM untuk menginfeksi.Script yang dapat di jalankan dari PowerShell Windows dapat menyusup tanpa terditeksi.

Penyebaran via email attachment, video, gambar dan lainnya.

Bila script di click dan aktif, akan bekerja di memory, dan minim meninggalkan jejak di storage.

Script akan mengambil tugas, seperti mendownload, merubah isi computer, mencuri data dan lainnya.

Kemudahan Windows membuka setting di PowerShell, dimanfaatkan untuk serangan malware.

Disable PowerShell Windows bila tidak membutuhkan.

Serangan Ransomware tidak hanya grup peretas, kadang disebut Lone Wolf untuk grup kecil

Pendiri keamanan Veeam mengatakan, tahun 2024 hanya 10% berhasil memulihkan data, dan separuh data perusahaan yang diselamatkan.

Grup besar seperti LockBit dan BlackCat, tapi kelompok kecil juga melakukan serangan yang meningkat.

Update November 2024 Ransomware

Data Check Point Research, sampai September 2024 untuk serangan Ransomware mengalami pertumbuhan paling tinggi.

RansomHub menyumbang 19%

Lockbit sebelumnya mendominasi, sekarang turun signifikan dengan korban 5%. Secara umum ada yang menjadi korban kedua kali dari serangan sebelumnya.

RansomHub mengunakan teknik cepat dan canggih, sistem enskripsi remote kata peneliti.

Ransomeware MeoW fokus pencurian data dan mengunci dengan tebusan uang.

Industri manufaktur adalah target terbesar mencapai 22%, pendidikan 13%, medis 3%

Industri manufaktur masih mengunakan sistem lama, tapi tidak mengambil langkah keamanan dari serangan siber.

Medis sebagian bukan target ransomware, karena di kalangan afiliasi peretas mencegah menganggu institusi layanan medis.

Tapi RansomHub tetap membobol 10 layanan kesehatan pada September 2024. Termasuk klinik dan pusat bedah.

Amerika target utama dengan 48% yang berhasil dikunci sampai September 2024.

Diluar, Iran sebuah perusahaan akhirnya harus membayar untuk mencegah data pelanggan perbankan mereka.

Ransomware menjadi ancaman yang meningkat di kalangan pemerintahan, lembaga dan akademisi, dan dikenal salah satu ancaman paling berbahaya di bidang keamanan Cyber.

Merusak data, mengunci dan meminta tebusan.

Apa itu Ransomware

Ransomware adalah software "berbahaya" , dirancang dan digunakan peretas untuk mengunci akses ke data korban, umumnya akan meminta uang tebusan untuk pemulihan data. Walau tidak semuanya, kadang ada yang mencuri data.Ketika Ransomware masuk ke sistem jaringan, apakah computer, server, perangkat mobile, perangkat yang terhubung ke internet.

Program tersebut membaca semua file, dan mengacak isinya dan di kunci dengan enskripsi.

Setelah di enskripsi, file yang telah di acak tidak dapat dibuka tanpa kunci password.

Mirip seperti kita mengunakan Winrar, Winzip, tapi berfungsi untuk kompres data.

Lalu kita memasang kunci pengaman / password agar tidak dibuka orang lain tanpa password.

Bitlocker Windows, dapat mengamankan storage dengan enskripsi, bedanya kita sendiri yang mengunci.

Bila notebook, storage hilang lalu digunakan orang lain, data di dalamnya tetap terkunci.

Masalahnya, serangan Ransomware untuk merusak data, dan malware tipe ini dapat masuk dari mana saja.

Mencoba menginfeksi computer di satu badan, jaringan dan lainnya.

Mencari kelemahan, misal backdoor atau kerentanan sistem computer.

Caranya dapat bermacam macam, mengelabuhi dengan link, download program, email, media sosial atau mencari kelemahan pada perangkat dan malware masuk lalu dijalankan, atau bekerja otomatis.

Tidak terbatas pada computer, malware dapat menginfeksi perangkat smartphone sampai smart device seperti perangkat IoT.

Bila database negara berhasil di infeksi jangan terlalu heran. Negara maju termasuk lembaga dengan keamanan Cyber yang baik, tidak kebal bila lengah.

Walau semua sistem sudah terjaga dengan baik, kelemahan terjadi di sumber daya manusia.

Ransomware model bisnis canggih Agustus 2024

Grup ransomware terus menyempurnakan keahlian, membangun dan meningkatkan skala bisnis mereka.

Ini urusan uang yang tidak kecil, ketika malware mereka mengunci computer sebuah perusahaan.

Laporan peneliti Rapid7, bukan hanya perusahaan besar, tapi perusahaan kecil menjadi target. Walau target utama adalah perusahaan yang lebih besar.

Agustus 2024, ada 21 grup baru yang paling menonjol, dan teratas grup RansomHub.

Juni 2024, serangan Ransomware di Inggris berdampak buruk, bahkan mengancam nyawa pasien

Karena data dirusak milik layanan kesehatan di beberapa rumah sakit serta penelitian patologi. Membuat layanan donor darah terhenti beberapa hari.

Ketika ransomware sudah menyerang ke satu badan (sistem network), dimana disana ada data penting misal informasi pasien.

Membuka peluang pemerasan terjadi, dan menuntut tebusan bila data ingin dibuka.

Masalah lain, bila tidak membayar lalu apa yang terjadi. Apakah perusahaan, lembaga, bahkan perangkat pribadi kita sendiri tetap terkunci begitu saja.

Tentu ada backup data di layanan jaringan besar, khususnya di perusahaan besar.

Masalah kedua, dimana informasi penting akhirnya di publikasi ke internet.

Disisi layanan publik, bobolnya data di internet menjadi masalah besar.

Badan hukum atau lembaga berwenang akan menanyakan mengapa data pribadi seperti kartu kredit layanan perusahaan, data pasien muncul di internet, password dan lainnya bocor.

Itu menjadi tuntutan hukum, dianggap perusahaan lalai menjaga data mereka.

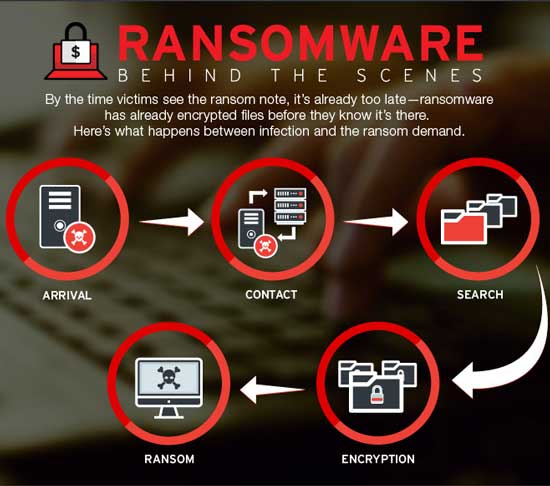

Cara kerja ransomware

Kita bertanya bagamana ransomware dapat masuk.

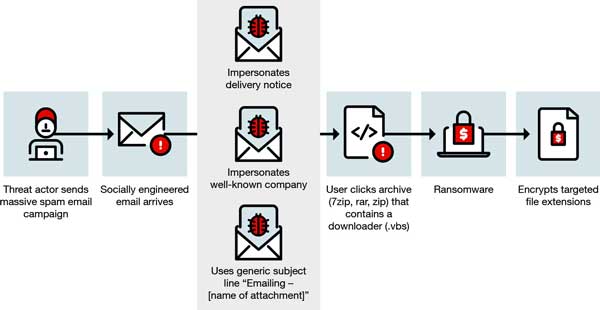

Ransomware datang dari Link kata TrendMicro, mendownload program, dan membuka pintu untuk masuk malware ke sistem computer (termasuk jaringan computer). Paling umum untuk korporasi dengan email Phishing

Di OS Windows, umumnya malware menyusul di folder %appdata% atau %temp%, bagian ini sering digunakan sistem computer untuk Write file tanpa hak Admin. Selanjutnya Malware bekerja background.

Bila sudah ada di dalam, malware akan menghubungi server atau berkomunikasi.

Disebut C&C, remote command dan control.

Ada yang mengambil data / perintah dari sebuah web, yang mungkin kita tidak curigai, dan perintah file disimpan disana untuk mengirim atau menerima informasi (mungkin Command selanjutnya).

Dari folder yang terinfeksi. Malware mencari file tertentu, lalu dikunci. Bisa folder, jenis file dan lainnya. Beberapa ransomware juga mencari data backup dan menghapus file yang sudah di Mirroring.

Selanjutnya proses enskripsi.

Beberapa varian dapat membuat Entri otomatis kembali untuk proses enskripsi ketika dicoba dihentikan.

Mirip seperti program di Start-up Windows, dan melakukan pekerjaannya.

Beberapa malware tipe ransomware begitu cepat mengunci data dalam storage kapasitas besar.

Jawabannya sangat mudah, yang paling mudah kita ambil yaitu Phishing email, karena sudah pasti siapa nama target dari email dan nama perusahaan, lembaga dan lainnya.

Contoh link email dengan nama resmi, alamat email perusahaan, attachment email yang terlihat sah "ternyata"

Anda tentu tahu, dan tidak akan membuka.

Tapi bagi mereka yang tidak terbiasa, bahkan menganggap email tersebut dikirim dari sumber resmi seperti atasan. Itu yang dapat mengelabuhi penerima.

Dibawah ini bagan yang diberikan McAfee.

Ketika phishing berhasil, dan menyusup ke sistem jaringan internal perusahaan.

Disana program mulai beraksi, mengunci file penting, dan meminta tebusan.

Sistem RDP atau Remote Desktop Protocol dimanfaatkan untuk menyusup.

Di Windows sistem RDP Enable, dapat kita nonaktifkan.

Dengan RDP, peretas dapat mencoba membuka dengan menebak password staf perusahaan.

Sebaiknya RDP Windows di Disable, bila kita tidak memiliki kebutuhan fitur tersebut.

Itu contoh, cara lain tentu saja ada.

Ketika malware Ransomware sudah ada di dalam jaringan, misal di satu computer

Disana pintu telah terbuka, dan sistem file akan dikunci. Beberapa malware juga dapat merusak file cadangan untuk mempersulit pemulihan data.

Serangan malware dapat menginfeksi perangkat dari :

Phishing email paling umum untuk target yang tepat.

Email dengan lampiran, bila dicurigai tanyakan kembali ke pada pengirim.

RAT, mendownload zip file yang berisi script Javascript berbahaya

Sosial media, mengklik link.

Malvertising, tampilan iklan menarik di internet, membawa user membuka website berbahaya.

Infeksi program, sudah tanam di dalam program.

Website, masuk ke situs berbahaya, atau membuka link di Pop browser

Infeksi koder berbahaya dari jaringan dan USB sendiri.

Ada 3 tahapan yang biasa dilakukan malware.

Membuka pintu untuk masuk (penyusup).

Mengengskripsi data untuk tugas utama

Meminta tebusan setelah berhasil merusak data.

Pencegahan Ransomware

Penting melakukan backup data, dan harus rutin dilakukan.

Perusahaan website umumnya mengunakan backup tidak kurang 1 minggu. Untuk menjaga data pelanggan aman, ketika storage bermasalah. Dengan data backup, storage baru dipasang dan data dikembalikan.

Bagi perusahaan, backup data umumnya harus dilakukan berkala, dan data di kunci untuk keamanan internal, di uji sebelum diamankan, lalu dipisahkan dari jaringan utama.

Dan rutin dilakukan, mengingat peretas akan mencoba kembali, tidak hanya 1 kali, bisa saja puluhan bahkan ratusan kali bila melihat target sebagai sasaran empuk.

Teknologi redundant atau sistem backup hardware. Sudah dikenal sejak awal tahun 1990an untuk pemakaian konsumen.

Dimana 2 computer server saling terkait di dalam satu jaringan, hanya 1 computer utama (master) yang bekerja menangani perusahaan.

Computer server kedua (Slave) melakukan sinkronisasi. Ketika satu computer crash seperti storage yang rusak, operasi perusahaan tetap berjalan, server kedua mengantikan server pertama

Kita berbicara teknologi 30 tahun lalu atau di era 1990an, seperti computer Compaq server Proliant (gambar atas).

Di era modern saat ini, tentu saja lebih canggih. Teknologi dapat mengantikan sistem backup dan di program secara otomatis

Tidak hanya 1 server, bisa saja 3-4 server dengan tugas berbeda beda atau bergantian beroperasi seperti sistem jadwal, membackup dalam periode waktu.

Ketika satu server yang difungsikan sebagai cadangan, storage melakukan backup data, lalu dikeluarkan dan diganti dengan storage baru atau computer lain menangani backup data pada hari selanjutnya.

Sistem tersebut dilakukan oleh perusahaan Hosting, semakin mahal dan semakin besar paket pelanggan, perusahaan hosting memberi layanan backup dari 1 minggu sampai setiap hari.

Dengan sistem data Hot Swap, computer tidak perlu dimatikan. Hanya storage pertama saja yang dikeluarkan dan diganti untuk storage cadangan kedua. Itu berbicara sistem backup data.

Penguna pribadi untuk profesional, mengunakan sistem NAS / Network Attached Storage dapat mencegah kerusakan data.

Kalangan fotografer, desainer, dan programmer, umumnya mengetahui manfaat NAS. Khusus untuk data pribadi, sekaligus mengamankan file penting ketika hardware storage terjadi gagal kerja.

Pencegahan di perusahaan saran dari CheckPoint.

Mengarantina computer, karena beberapa malware mencoba mencari drive lain yang terhubung di jaringan setelah terlihat aktivitas tidak aneh.

Membatasi akses di jaringan network menjadi kontrol agar malware tidak langsung keliling (menyebar) di sistem jaringan.

Ransomware perusahaan Hoya produsen optik Maret 2024

30 Maret 2024, pihak perusahaan menemukan salah satu sistem kantor di luar negeri bermasalah.

Tim Hoya mengisolasi server yang bermasalah, serta menghubungi otoritas terkait. Sampai ditemukan adanya akses tidak sah ke server oleh pihak luar.

10 April 2024, peretas meminta tebusan dari file yang dicuri sebesar 2TB. Kerusakan tidak besar, dan Hoya dengan cepat mengamankan server storage lainnya.

Ransomware ThyssenKrupp industri baja

24 Februari 2024 Krupp pemasok untuk kendaraan, pabrik di Saarland dengan 1000 karyawan terkena Ransomware.

Setelah diketahui adanya penyusup, 2 hari kemudian Krupp menyatakan ada yang membobol divisi otomotif.

Tapi upaya peretasan gagal, dan bertahap pabrik Kurpp kembali beroperasi normal.

Upaya pemulihan Ransomware berhasil dilakukan.

Faktor manusia

Ini bagian penting, sekuat apapun sistem keamanan yang dibangun. Disana kelemahan dapat terjadi.

Prosedur penanganan data, bahkan kita juga. Tahu apa yang perlu disimpan dengan baik.

Dari staf yang berkepentingan seharusnya diberi pengetahuan. Maklum, banyak staf yang melakukan kerja rutin dan tidak melihat sisi dunia luar.

Perlu diberitahu kepada staf termasuk diri kita. Bagaimana penyusup data masuk, apakah dari media sosial, link, spam email (phishisng), chat, program yang di download dan lainnya.

Salah satu penyebaran malware tahun 2024, juga melanda layanan pembuat program gratis. Mungkin kita sudah terbiasa dan aman mendownload, sekarang dijawab tidak.

Dulu program disana dibuat oleh programmer untuk membantu penguna dan di berikan gratis sekaligus melakukan pengujian terhadap kemampuan diri mereka.

Tetapi ada saja yang memanfaatkan, dan merubah isi program dan dimasukan kembali dengan nama yang mirip. Mungkin membuat kita terkecoh ketika kita mencari informasi, ternyata program yang di download bukan di link yang biasa.

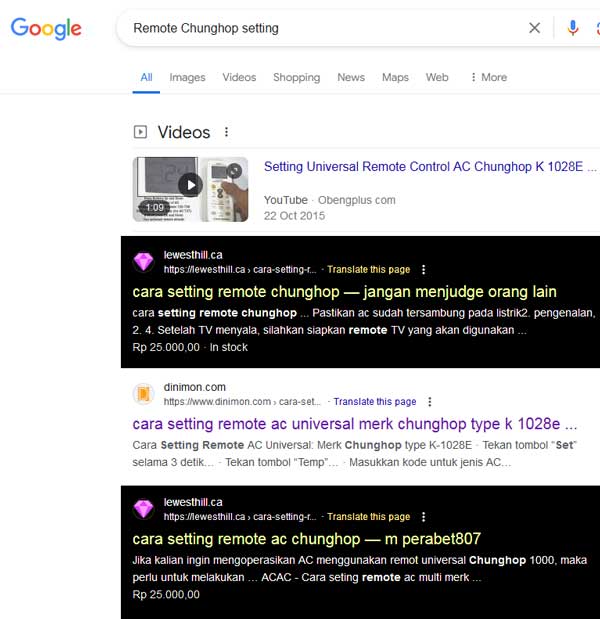

Ingat Google sebelumnya berusaha menghentikan Spam Link terkait dengan sistem Ai di pencarian tapi menjadi bumerang bagi penguna intenet.

Dimana link tidak memiliki isi berada di halaman pertama sedangkan isi konten yang kita cari kadang dibawah, bahkan tidak muncul.

Di bulan Mei 2024, jumlah Spam Link telah berhasil ditangani walau tidak 100%, karena Spam Link akan ada selama pembuat Spam Link masih menguntungkan dengan memasukan kata pencarian paling favorit.

Seperti dibawah ini, sangat mudah dikenali.

Website CA adalah domain negara Kanada, tapi mengunakan bahasa Indonesia.

Link tersebut hanya berisi halaman kosong, dan entah untuk apa.

Spam Link adalah link kosong kadang muncul bersamaan dengan yang kita cari, ketika di click tidak ada isi.

Tujuan pembuatnya untuk membanjiri layanan Search Engine agar lebih banyak user mengclick masuk ke situs yang mereka arahkan.

Bisa saja Spam Link dimanfaatkan untuk hal lain.

Keamanan bagi perusahaan dan pribadi.

Tentu saja diperlukan pemantauan networking dan deteksi gangguan, melihat aktivitas yang mencurigakan.

Tidak hanya tahu, tapi mengerti apa yang harus dilakukan selanjutnya.

Bagi penguna pribadi, Firewall salah satu fungsi program untuk memblok aktivitas program di computer. Bila ada hal yang mencurigakan "kadang" dapat kita ketahui.

Memeriksa program sebelum digunakan, walau tidak 100% dapat mencegah, setidaknya kita dapat memerika terlebih dahulu.

Walau sistem Antivirus kadang menganggu performa computer seperti di kalangan gamer.

Antivirus dapat menjadi pencegahan dini, jangan lupa mengaktifkan kembali Antivirus atau Defender Windows.

Dan melakukan update berkala.

Sebagai catatan, beberapa malware dapat melakukan mengelabuhi penguna dan sistem perlindungan antivirus.

Program dapat berganti setelah berhasil masuk, dan tidak terditeksi oleh antivirus lagi. Karena kode program akan terus berubah.

Hindari mendownload program gratis dengan proteksi Password. Memeriksa via online antivirus tidak dapat menditeksi kode berbahaya di dalam program yang sudah di ZIP / RAR dengan password.

Ekstrasi program baru diperiksa sebelum di install.

Layanan Google memberikan pemeriksan software berbahaya dan gratis. Tinggal kita apakah mau memeriksanya.

Bila Virus Total sudah memberi peringatan dari program yang di scan.

Terdapat peringatan Cryto, Steal, Ransom, Stolen, danlainnya itu tanda ada malware sampai trojan di program yang kita periksa.

Proteksi Ransomware Windows 10 Windows 11

Disebut Ransomware Protection, tersedia di OS Windows dapat dimanfaatkan oleh siapa saja termasuk kita penguna pribadi.

Di menu Setting ketik, Ransomware. Anda akan melihat sistem OS Windows tidak mengaktifkan fitur Ransomware default. Karena Microsoft menilai proteksi ini dapat dipilih sebagai opsi.

Aktifkan Controlled folder access. Fungsi melindungi file, folder dan area memory perangkat ketika terjadi perubahan tidak biasa dari program. Program apa saja yang boleh mengakses folder tersebut, juga dapat kita atur.

Dengan catatan bila anda membutuhkan Ransomware Protection.

Ransomware Protection dapat dimanfaatkan untuk memblok program yang tidak perlu untuk mengakses drive C

Seperti mengakses SSD di drive C agar menghindari terlalu banyak program menulis data. Hanya program tertentu saja yang mendapat ijin mengunakan folder drive C SSD.

Password

Secara pribadi paling mudah mengunakan password sederhana.

Tetapi disana kelemahan yang terjadi. Demikian juga di perangkat seperti computer, akan mudah ditebak ketika proses RDP dari luar.

Bila kita membaca berita internet, beberapa kata Ransomware terus semakin banyak muncul.

Diartikan serangan malware Ransomware masih terus meningkat

Perusahaan, badan saat ini adalah target utama, tinggal menunggu kapan perangkat pribadi menjadi target selanjutnya.

Bisa saja ada yang membuat Ransomware kecil kecilan, dan berharap mengunci data computer untuk memeras "kita".

Walau kita tidak peduli dengan pemerisan, memilih memformat computer kita, yang jelas tindakan tersebut hanya membuang waktu.

Disini hanya berbicara untuk keamanan data pribadi kita sendiri.

Jangan terfokus dengan Ransomware, masih ada lagi yang dicari peretas hitam.

Tujuannya untuk mencuri seperti tipe malware diluar jenis Ransomware. Baik password media sosial, otentifikasi, dompet kripto dan lainnya salah satu yang diincar.

Tipe malware ransomware teknik berbeda dan tujuan berbeda

Locker Ransomware, tipe ransomware yang tidak mengunci file. Tapi mengunci computer untuk tidak dapat digunakan.

Cyrpot Ransomware, meminta bayaran dengan kripto

Wiper, mengunci permanen.

RaaS, distribusi dari grup ransomware yang terafiliasi ke malware kalangan mereka. Ketika perusahaan membayar, maka uang dibagi bagikan.

Data Stealing Ransomware, beberapa varian ransomware fokus untuk mencuri data, dan tidak mengunci data. Karena mengunci data membutuhk waktu dan mudah terditeksi. Jadi datanya yang dicuri untuk memeras perusahaan.

Malware Ransomeware Juli 2024

Ransomware Eldorado tipe RaaS, muncul Maret. Varian locker ESXi Linux dan Windows, menghapus backup, tidak menyerang file DLLs, LNK, SYS, and EXE, merusak Boot

Malware Ransomware Juni 2024

Malware Ryuk, varian ini fokus mengirim via email ke target, dan mencari kunci untuk RDP. Ryuk, mengenskripsi file tertentu, tapi tidak menghindari file sistem. Target perusahaan besar.

Malware Labirin (Maze), mencuri dan mengenskripsi data. Malware Maze awalnya mencuri data penting, sebelum mengunci. Bila tebusan tidak didapat, file dijual atau disebar. Pembuat Maze resmi berhenti, tapi masih ada afiliasi dengan varian Egregor, Sekhmet yang mirip dari sumber yang sama.

Revil, ada sejak 2019 dari grup Rusia, dan bersaing dengan Ryuk. (malware saja bersaing untuk mendapatkan mangsa). Meminta tebusan dan enskripsi, dan mempublikasi data.

Lockit, di tahun 2024 versi 3. Dikembangkan sejak 2019, tipe ransomware Raas terbaru. Mengenskripsi data besar dengan cepat agar terhindari dari pemeriksaan IT dan hardware security.

DearCry, Maret 2021 Microsoft telah memberi Patch security ke server Microsoft Exchange. Varian ini mencari kerentanan Microsoft. Mengenskripsi file, meminta tebusan dan mengirim email ke operator pembuatnya.

Lapsus$, grup dari Amerika Selatan, khusus target penting. Peminta tebusan, mengancam membuka file yang sudah dicuri.

Ransomware di era 2017 puncaknya disebut malware WannaCry.

Meningkat di era Covid, dimana banyak pekerjaan dilakukan remote dan tercipta kesenjangan keamanan.

Tahun 2023, ransomware menargetkan 10% perusahaan global dibanding tahun 2022 7%.

Ransomware atau malware lain sudah lama ada, hanya ramai ketika data negara kita terkena.

Tahun 2024 catatan beberapa lembaga terkena Ransomware

May 01, 2024 Simone Veil hospital in Cannes, France - LockBit 61.7GB

May 05, 2024 Wichita government - LockBit Ransomware

May 08, 09, 29 2024 Catholic health system Ascension - BlackBasta Group

May 09, 2024 Ohio Lottery - DragonForce

May 12, 2024 British auction house Christie - RansomHub

May 14, 2024 Singing River Health System - Rhysida Ransomware

May 20, 2024 OmniVision - Cactus ransomware

May 21, 2024 London Drugs - LockBit

May 26, 2024 MediSecure - Ansgar

May 29, 2024 ABN AMRO - Unknown

May 29, 2024 Ticketmaster/Live Nation - ShinyHunters

May 29, 2024 Seattle Public Library - Unknown

May The Watergate Hotel - Qilin

May US-Saudi Arabian Business Council - Unknow 200GB passportd data

May Universitas Siena - LockBit 500GB

May Regional Cancer Center India - Unknown (Daixin tim) 800 ribu data pasien

May Brockington College Inggris - LockBit

May Ascension 150 rumah sakit dan perawatan - Black Basta

May Allied Telesis - LockBit

April 01, 2024 Omni Hotels - Daixin Ransomware

April 03, 2024 IxMetro Powerhost - SEXi Ransomware

April 04, 2024 Panera Bread - Unknown

April 04, 11, 2024 Hoya Corporation - Hunters International ransomware

April 08, 2024 The government of Palau - DragonForce Ransomware

April 08, 2024 The Tarrant County Appraisal District - Medusa Ransomware

April 08, 2024 German database company Genios - Unknown

April 09, 2024 Non-profit healthcare - BlackSuit Ransomware

April 09, 2024 New Mexico Highlands University - BlackSuit Ransomware

April 15, 2024 Chipmaker Nexperia - Dunghill Leak

April 15, 2024 Change Healthcare - RansomHub Extortion

April 17, 2024 Cherry Street - Unknown

April 18, 2024 D.C. Department of Insurance - LockBit

April 19, 2024 UNDP - 8Base ransomware

April 21, 2024 Synlab Italia - Unknown

April 22, 2024 UnitedHealth - BlackCat/ALPHV

April 23, 2024 Plasma company Octapharma - BlackSuit Ransomware

April 23, 2024 Skanlog - Unknown

March 02, 2024 Iowa electric - Unknown

March 04, 2024 Fulton County - LockBit

March 05, 2024 Duvel Moortgat - Stormous Ransomware

March 12, 22, 2024 Boat Dealer - Rhysida Ransomware

March 15, 2024 Scranton School - Unknown

March 17, 2024 MediaWorks - Unknown

March 18, 2024 Henry County, Illinois - Medusa ransomware

March 19, 2024 Crinetics Pharmaceuticals - LockBit

March 25, 2024 The city of St. Cloud - Unknown

March 27, 2024 Big Issue newspaper - Qilin ransomware

March 28, 2024 Municipalities in Texas - Unknown

Sumber

csrc.nist.gov/projects/ransomware-protection-and-response

www.cisa.gov/stopransomware/ransomware-101

us-cert.cisa.gov/ncas/tips/ST04-003

www.pcgamer.com/windows-10-has-a-built-in-ransomware-block-you-just-need-to-enable-it/

www.cisa.gov/stopransomware

csrc.nist.gov/CSRC/media/Projects/ransomware-protection-and-response/documents/NIST_Ransomware_Tips_and_Tactics_Infographic.pdf

www.cisa.gov/sites/default/files/publications/CISA_MS-ISAC_Ransomware%20Guide_S508C_.pdf

www.cisa.gov/sites/default/files/Ransomware_Trifold_e-version.pdf

Pembebasan pekerja korban penipuan di Myanmar telah dibebaskan. Apakan kelompok kriminal ini sudah selesai. Badan internaional melihat ada pergeseran, dengan teknologi satelit internet. Hati hati, bila anda di undang untuk bekerja luar negeri, ini mungkin belum usai.

Pembebasan pekerja korban penipuan di Myanmar telah dibebaskan. Apakan kelompok kriminal ini sudah selesai. Badan internaional melihat ada pergeseran, dengan teknologi satelit internet. Hati hati, bila anda di undang untuk bekerja luar negeri, ini mungkin belum usai. mSpy aplikasi stalkware bobol, ungkap jutaan data penguna. Indonesia salah satu penguna terbesar. Juli 2019 Aplikasi

untuk memata-matai smartphone di tendang lagi oleh Google. Dapat

memata-matai keberadaan lokasi teman, pacar, anak anak atau karyawan.

mSpy aplikasi stalkware bobol, ungkap jutaan data penguna. Indonesia salah satu penguna terbesar. Juli 2019 Aplikasi

untuk memata-matai smartphone di tendang lagi oleh Google. Dapat

memata-matai keberadaan lokasi teman, pacar, anak anak atau karyawan.

Malware Pandoraspear menyusup di file APK gratis untuk hiburan dan firmware Android TV, juga disebut menyerang IoT. Malware Pandoraspear telah mencapai 170 ribu perangkat aktif, sebagian di Brasil. Grup peretas dapat merubah link HOST di perangkat.

Malware Pandoraspear menyusup di file APK gratis untuk hiburan dan firmware Android TV, juga disebut menyerang IoT. Malware Pandoraspear telah mencapai 170 ribu perangkat aktif, sebagian di Brasil. Grup peretas dapat merubah link HOST di perangkat. Penguna perangkat Asus WIFI Router model lama ada baiknya memeriksa update Firmware, mengunakan password WIFI lebih baik. Malware TheMoon dapat mencari keretenanan Router, menjadi Bot, membuat sebagai Proxy server untuk bisnis mereka.

Penguna perangkat Asus WIFI Router model lama ada baiknya memeriksa update Firmware, mengunakan password WIFI lebih baik. Malware TheMoon dapat mencari keretenanan Router, menjadi Bot, membuat sebagai Proxy server untuk bisnis mereka. Serangan DDoS sudah mencapai 5,6Tbps data CloudFlare Oktober 2024. September 2024 serangn dari Asus Router dan Mikrotik. DDoS 300Gbps saja sudah dapat menjatuhkan layanan. Mengapa Indonesia menjadi sumber serangan DDoS, bahkan di peringkat nomor 1.

Serangan DDoS sudah mencapai 5,6Tbps data CloudFlare Oktober 2024. September 2024 serangn dari Asus Router dan Mikrotik. DDoS 300Gbps saja sudah dapat menjatuhkan layanan. Mengapa Indonesia menjadi sumber serangan DDoS, bahkan di peringkat nomor 1. ASEC diteksi penyebaran malware dari download Crack mencuri data Februari 2025. TrendMicro Januari 2025, malware disebar mengunakan media sosial seperti Youtube, Google, Github. Malware SYS01 di Facebook, menawarkan download program. Malware ViperSofX bersembunyi di PDF RAR Mei 2024, ZIP Nov 2024.

ASEC diteksi penyebaran malware dari download Crack mencuri data Februari 2025. TrendMicro Januari 2025, malware disebar mengunakan media sosial seperti Youtube, Google, Github. Malware SYS01 di Facebook, menawarkan download program. Malware ViperSofX bersembunyi di PDF RAR Mei 2024, ZIP Nov 2024.

Install Windows dan Office versi 10 hati hati mencari di jaringan P2P, satu grup Windows terinfeksi malware kripto. Infeksi masuk ke EFI, di awal Windows di Install. Program dapat berpindah dengan 3 bagian, dari tugas infeksi, mengambil malware dan mengeksekusi.

Install Windows dan Office versi 10 hati hati mencari di jaringan P2P, satu grup Windows terinfeksi malware kripto. Infeksi masuk ke EFI, di awal Windows di Install. Program dapat berpindah dengan 3 bagian, dari tugas infeksi, mengambil malware dan mengeksekusi. Kerentanan meloloskan dari daftar hitam dan lolos masuk dari deteksi Defender, Microsoft berikan update. Microsoft merilis paket pembaruan anti-malware Defender untuk image instalasi OS Windows 10, 11, server.

Kerentanan meloloskan dari daftar hitam dan lolos masuk dari deteksi Defender, Microsoft berikan update. Microsoft merilis paket pembaruan anti-malware Defender untuk image instalasi OS Windows 10, 11, server.  Desember 2021 terditeksi aktivasi KMSPico untuk meniru keaslian Windows telah diinfeksi malware Cyrpto Wallet. Hampir semua browser dapat di monitor dan diambil data oleh malware. Disarankan mengambil dari sumber asli pembuat.

Desember 2021 terditeksi aktivasi KMSPico untuk meniru keaslian Windows telah diinfeksi malware Cyrpto Wallet. Hampir semua browser dapat di monitor dan diambil data oleh malware. Disarankan mengambil dari sumber asli pembuat.Baterai Lithium 18650 21700 0-volt kualitas baterai dan merek baterai Liitokala HG2

Menganti kapasitor aturan ukuran dan ciri kapasitor rusak

Memperbaiki jam dinding jarum tidak bergerak jam mati tipe Quartz Wall Clock

Download Windows 11 24H2 26100.1 bug Boleh Install PC tua

Layar Android TV horizontal permanen dengan Rotation App

Perbedaan Ethernet kabel UTP STP Ethernet RJ-45 Cat 5 Cat5e Cat 6 Cat7 Cat8 2.5GbE

Drama Korea Mei 2025 Oh My-Ghost-Clients Nine-Puzzles Tastefully-Yours Second-shot-at-love

Fix Samsung mesin cuci error DE Door Error dan 4E,LE, Le, lE, le, 1E, 1e Error air kecil menetes

Android TV Insufficient Storage Space solusinya sederhana tambah storage saja

Windows 11 IoT Enterprise LTSC dual core cukup lebih stabil

Microsoft Activation Scripts 3.1 Windows 11 Windows 10 Office Update April 2025

Windows Tiny11 24H2 Build-26100.2605 2,8GB Desember 2024

Ransomware itu apa dan cara serangan ransomware mencegah Update Nov 2024

Lampu Bardi Smart LED mati bisa diperbaiki

WIFIman diteksi WIFI2 WIFI4 WIFI5 jadi mengerti mengapa WIFI lambat

AC pendingin ruangan boros listrik 1 derajat lebih hemat cara membersihkan AC

Paket internet CBN 50Mbps dapat +150Mbps Mei 2025

Berapa jarak 1 tahun cahaya bisa dihitung dalam satuan kilometer

Cara menampilkan layar HP Android TV ke PC remote SCRCPY-3.0

Teknologi Google TV 14 Android TV app perluasan 1100 free channel

Lampu Smart Light atau Smart LED Bulb manfaat untuk Smart Home

Timer listrik digital UD03 otomatis on off konektor dan port USB

Google Find My Device 3 cara Android Theft protection dan Group People saling share lokasi

Setting WIFI 5Ghz dual band Android internet lebih cepat

Lampu LED vs lampu neon tabung perbandingan perbaikan lampu LED redup panas

Rantai KMC asli perawatan sepeda yang kita lupakan

Nonton TV online dan IPTV siaran lokal dan luar negeri Android computer M3U

Install Windows 11 di USB flash drive eksternal drive Juni 2024

Belajar merawat SSD jangan Defrag aktifkan Trim disable BitLocker

Install Android TV di computer notebook

Install Android TV di computer notebook